Hackerangriffe auf Software und Hardware

Durch Verschlüsselung, ganz gleich ob bei Hardware oder Software, lassen sich Sicherheitsverstöße minimieren und zusätzliche Schutzebenen zur Sicherung von Daten integrieren. Allerdings gibt es einige typische Unterschiede hinsichtlich der Frage, wann und warum Hardware- oder Softwareverschlüsselung eingesetzt werden sollte.

Die Softwareverschlüsselung wird aufgrund ihrer Wirtschaftlichkeit und der Einfachheit beim Upgrade/Update üblicherweise zum Schutz von Geräten in einem Unternehmen eingesetzt. Mit dieser Verschlüsselung können ruhende, gespeicherte Daten und Daten während der Übertragung geschützt werden. Sie wird oft durch Funktionen unterstützt, welche die Verschlüsselung zuverlässiger machen und ergänzen.

Im Vergleich dazu ist die hardwarebasierte Verschlüsselung auf der Geräteplatine angesiedelt. Verschlüsselung und Entschlüsselung werden ohne zusätzliche Software durchgeführt, wodurch die Hardware vor Kontamination, Infektionen mit Schadcode und Angriffspunkten geschützt wird. Die Hardwareverschlüsselung wird zumeist zum Schutz sensibler Daten auf tragbaren Geräten verwendet und schützt auch ruhende Daten. Laufwerke mit sensiblen Daten lassen sich am besten durch Hardwareschlüssel schützen, welche die Daten selbst bei Diebstahl der Laufwerke schützen. Hardwarelösungen sind teurer und erfordern Upgrades an der Hardwareplattform – im Gegensatz zu einfachen Upgrades/Updates der Software, was eine deutlich preiswertere Lösung ist.

Angriffspunkte bei Software

Leider gibt es noch immer – nach immerhin zwei ganzen Jahrzehnten im 21. Jahrhundert – Unternehmen, die sich nicht ausreichend um den Schutz ihrer Daten kümmern. Das heißt zum Beispiel, dass keine Updates oder Upgrades der Sicherheitsvorkehrungen durchgeführt werden, die Passwörter nicht geändert werden, keine Verfahren zum Mehrfachschutz implementiert werden. Oftmals werden nicht einmal die werkseitig vorgegebenen Passwörter für Geräte geändert, die Unternehmen in ihr Netzwerk integrieren. Dadurch wird Hackern Tür und Tor geöffnet, und es enstehen zahlreiche Sicherheitsschwachstellen, die sich ganz einfach vermeiden ließen.

Weitere Angriffspunkte sind (unter anderem):

- Keine starke Verschlüsselung bei gespeicherten Daten

- Speicherung von zu vielen Daten in einem zu kleinen Speicher, vor allem bei in C/C++ geschriebenen mobilen Apps, die dadurch besonders anfällig für Pufferüberläufe werden

- Direkter Datenzugriff über unsichere Dienste und APIs

- Fehlende Zugangskontrolle auf Protokolldaten, was Hackern Rückschlüsse auf Sicherheitslücken ermöglicht

- Wiederverwendung von Code, wodurch parasitärer Code aus anderen Quellen in das Unternehmen gelangen kann

- Hacker starten mithilfe von Directory Traversal einen Dot-Dot-Slash-Angriff

- Cross-Site-Scripting, bei dem Angreifer Code in den Browsern der Besucher Ihrer Website ausführen

- Ungenügende Authentifizierung über die Anmeldung hinaus

Angriffspunkte bei Hardware

Die Angriffspunkte bei der Hardware hängen zumeist davon ab, wie gut die Schaltung konzipiert ist, um private Schlüssel vor Angriffen zu schützen. Gründe für erfolgreiche Angriffe sind (unter anderem):

- Abfangen von elektromagnetischen Wellen bei einem Seitenkanalangriff

- Einsatz einer MCU ohne sichere Debugging-Funktion

- Fehlende Implementierung von Manipulationsschutztechniken, die Manipulationsversuche melden und private Schlüssel bei Manipulation aus dem Speicher löschen

- Keine Gewährleistung eines sicheren Bootvorgangs

Mögliche Lösungen

Auf dem Markt sind eine ganze Reihe von sicherheitsbasierten Lösungen verfügbar, und ihre Anzahl wächst ständig. Im Folgenden finden Sie einige Vorschläge, die Sie in Erwägung ziehen können. Verwenden Sie einen hardwarebasierten Sicherheitskern. Zum Beispiel weist die von Silicon Labs angebotene Wireless Gecko Series 2, einen integrierten Sicherheitskern auf. Sehen Sie sich ein First Look Video zu dieser erst kürzlich vorgestellten Technologie an.

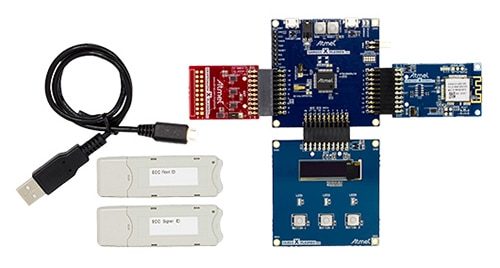

Verwenden Sie zum Beispiel das CryptoAuthentication SOIC XPro-Starterkit von Microchip, das über SAMD21-XPRO- und AT88CKSCKTSOIC-XPRO-Anschlüsse sowie Crypto-Authentication-Abtastbausteine verfügt. In Verbindung mit dem von Microchip angebotenen Crypto Evaluation Studio (ACES) unterstützt das Kit sämtliche Crypto-Authentication-Bausteine, einschließlich ATECC608A, ATECC508A, ATECC108A, ATSHA204A und ATAES132A.

Das Bereitstellungskit AWS Zero Touch Secure, ebenfalls von Microchip, bietet eine vollständige Entwicklungs- und Prototyping-Plattform für die Bereitstellung von AWS-IoT-Komponenten. Wie in Abbildung 1 zu sehen ist, enthält es drei spezielle (ATCRYPTOAUTH-XAWS) Zusatzplatinen, jeweils mit einem AWS-konfigurierten ECC508 zur Vor-Ort-Bereitstellung durch das Skript des Kit-Signaturgebers. Ebenfalls enthalten sind Secure-Root- und Signer-Provisioning-Skripts. Das Kit basiert auf der modularen Xplained-PRO-Plattform. Es ermöglicht das Experimentieren mit verschiedenen Prozessoren, Konnektivität und Schnittstellenmodulen für menschliche Interaktionen.

Abbildung 1: Das AWS Zero Touch Secure Provisioning Kit von Microchip unterstützt das schnelle und problemlose Entwickeln von IoT-Geräten, die den neuen AWS-Sicherheitsvorschriften entsprechen. (Bildquelle: Microchip)

Abbildung 1: Das AWS Zero Touch Secure Provisioning Kit von Microchip unterstützt das schnelle und problemlose Entwickeln von IoT-Geräten, die den neuen AWS-Sicherheitsvorschriften entsprechen. (Bildquelle: Microchip)

Das Entwicklungskit OM-SE050ARD von NXP ermöglicht das Evaluieren der Funktionen der SE050-Produktfamlie und vereinfacht die Entwicklung sicherer IoT-Anwendungen (Abbildung 2). Das sichere EdgeLock-Element für IoT-Geräte bietet einen Vertrauensanker auf der IC-Ebene und liefert echte End-to-End-Sicherheit, von der Edge bis zur Cloud, ohne dass dazu Sicherheitscode geschrieben werden muss.

Abbildung 2: Das OM-SE050ARD von NXP ist ein flexibles und einfaches Entwicklungskit für die Produktfamlie EdgeLock SE050. (Bildquelle: NXP)

Abbildung 2: Das OM-SE050ARD von NXP ist ein flexibles und einfaches Entwicklungskit für die Produktfamlie EdgeLock SE050. (Bildquelle: NXP)

Ein weiteres Kit, mit dem Sie Ihr Design absichern können, ist das von Infineon Technologies angebotene Starterkit Blockchain Security 2Go. Es bietet eine schnelle und einfache Möglichkeit, erstklassige Sicherheitsmaßnahmen zu integrieren. Das Kit bietet folgende Features: einsatzbereite NFC-Karten zur sicheren Schlüsselerzeugung, Signierungsverfahren und Pin-Schutz, auf der Karte integrierte Software, die Befehle für das Schlüsselmanagement unterstützt, Signaturerzeugung und PIN-Authentifizierung sowie Zugriff auf das Blockchain-Hub von Infineon. Eine mögliche Blockchain-Anwendung ist das Identitätsmanagement, welches das Fundament eines Authentifizierungssystems bildet.

Angriffe zählen heute zum alltäglichen Geschehen und werden immer raffinierter. Daher sollten Sie als erstes Maßnahmen zum Schutz von Hardware und Software ergreifen, um nicht zur leichten Beute für diese Angriffe zu werden. Als nächstes ist es sinnvoll herauszufinden, wo Ihr System am ehesten angreifbar ist und die Sicherheitsoptionen erkunden, die immer zahlreicher verfügbar sind.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum