Höhere Sicherheit mit sicherer Bereitstellung (Secure Provisioning)

Sicherheitsschlüssel bilden die Grundlage für die Sicherheit eines Systems, und der Schutz privater Schlüssel und anderer Geheimnisse ist eine der wichtigsten Anforderungen für jedes vernetzte Gerät. Doch selbst wenn Sie Ihre Sicherheitsschlüssel in Ihren Entwürfen durch mehrere Schichten schützen, können laxe Sicherheitsvorkehrungen beim endgültigen Laden von Schlüsseln und Firmware während der Produktion die sorgfältigsten Vorbereitungen zunichte machen.

Gut dokumentierte Angriffe auf vernetzte Systeme und Infrastrukturen haben ein Schlaglicht auf die zugrundeliegenden Sicherheitsschwachstellen geworfen, die bei der Entwicklung komplexer betrieblicher Technologielösungen (OT) auftreten können. Bei kritischen Anwendungen wie im Gesundheitswesen, in der Industrie, im Transportwesen und im Energiesektor werden durch ein erfolgreiches Eindringen in Sicherheitsmaßnahmen nicht nur sensible Daten preisgegeben, sondern auch die sichere Ausführung der Anwendung selbst gefährdet.

In dem Maße, in dem Verbraucher ihre Wohnungen und Büros mit IoT-Geräten (Internet of Things, Internet der Dinge) ausstatten, werden Pannen bei der Gerätesicherheit immer persönlicher. Es überrascht nicht, dass Geräteentwickler die Implementierung von Sicherheitsfunktionen immer wieder als eines ihrer Hauptanliegen bei der Entwicklung genannt haben.

Die gute Nachricht ist, dass es Lösungen gibt.

Sichere Geräte und Kits

Die Verfügbarkeit spezieller Sicherheitschips und sicherheitsfähiger Prozessoren hat die Implementierung der Gerätesicherheit erheblich vereinfacht. Vielleicht noch besser ist, dass die hardwarebasierte Ausführung kryptografischer Algorithmen Angriffe auf softwarebasierte Sicherheitsmechanismen verhindert, mit denen herkömmliche Systeme zu kämpfen haben. Die meisten dieser Chips und Prozessoren enthalten einen hardwarebasierten sicheren Schlüsselspeicher und bauen auf diesen geschützten Schlüsseln auf, um eine Hardware-Vertrauensbasis zu schaffen, die für die Gewährleistung der End-to-End-Sicherheit erforderlich ist. Der Prozess des Ladens (oder „Bereitstellens“) von Schlüsseln in diese Hardware-Geräte bringt jedoch oft Menschen in die Schleife, die möglicherweise versehentlich oder absichtlich Geheimnisse preisgeben und so eine Lücke schaffen, die Hacker mit der Art von Social-Engineering-Angriffen ausnutzen können, die nach wie vor so effektiv sind.

Viele Halbleiterhersteller und -distributoren bieten einen sicheren Bereitstellungsdienst an, der diesen kritischen Schritt mit Hilfe von Hardware-Sicherheitsmodulen (HSM) durchführt, die mit Sicherheitsvorkehrungen zum Schutz vor physischem oder elektronischem Eindringen ausgestattet sind. Die werkseitige Bereitstellung ist jedoch nicht immer verfügbar oder aufgrund interner Anforderungen nicht geeignet, und die Entwickler von IoT-Geräten stehen vor der zusätzlichen Herausforderung, vertrauenswürdige Firmware sicher in ihre Geräte zu laden. Zum Glück gibt es einige alternative Lösungen.

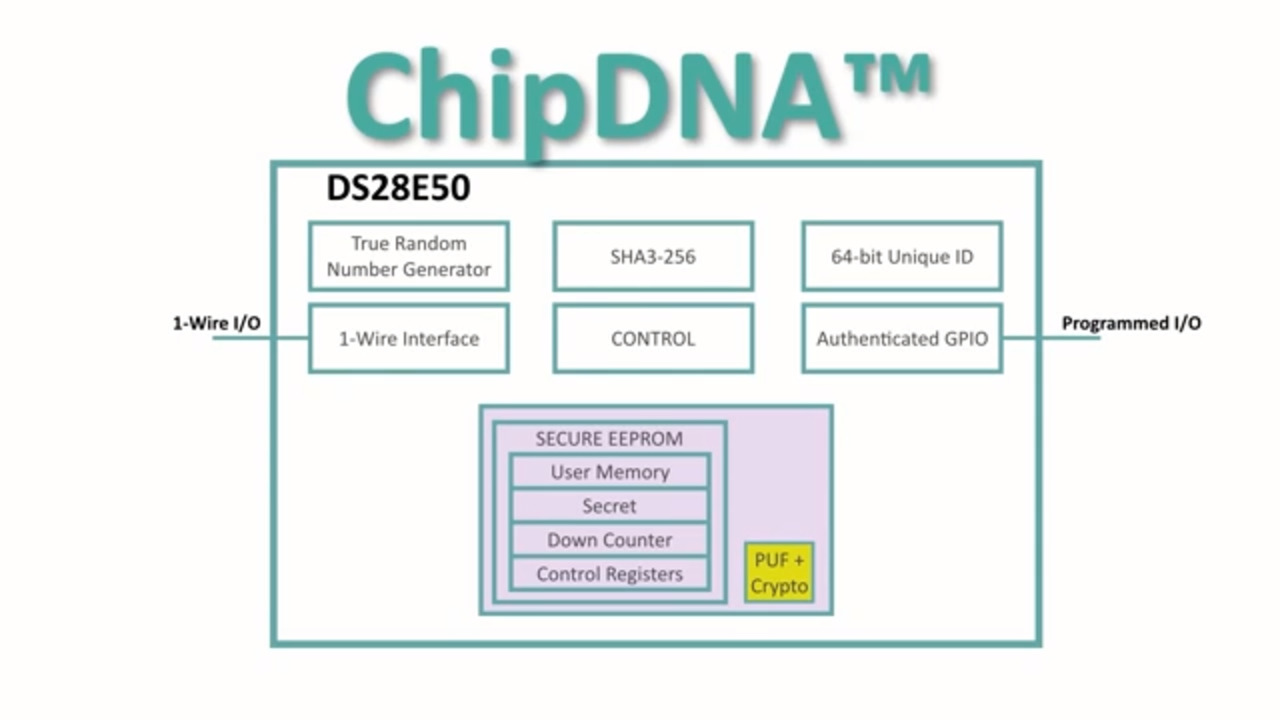

Eine der direkteren Lösungen verzichtet ganz auf die Bereitstellung von Schlüsseln. Bausteine wie der DS28E38 von Maxim Integrated aus der DeepCover-Familie des Unternehmens werden mit der ChipDNA-Technologie von Maxim Integrated gebaut, die auf Hardware mit physisch nicht klonierbaren Funktionen (PUF) basiert. Solche PUF-fähigen Geräte erzeugen selbst eine eindeutige Identität, die zur Erstellung privater Schlüssel verwendet wird, auf die von externen Gerätepins nicht zugegriffen werden kann.

Entwicklungssysteme wie das „Zero Touch Secure Provisioning Kit“ (AT88CKECC-AWS-XSTK-B-ND) von Microchip Technology enthalten den Authentifizierungschip ECC508 von Microchip, der für die Bereitstellung der für die Verbindung eines IoT-Geräts mit Amazon Web Services (AWS) erforderlichen Anmeldeinformationen vorkonfiguriert ist.

Aber wie sieht es mit der Bereitstellung von privaten Schlüsseln und vertrauenswürdiger Mikrocontroller(MCU)-Firmware in kundenspezifischen Designs aus, die keine PUF-basierten, selbst generierten Identitäten verwenden können?

Sichere Bereitstellung

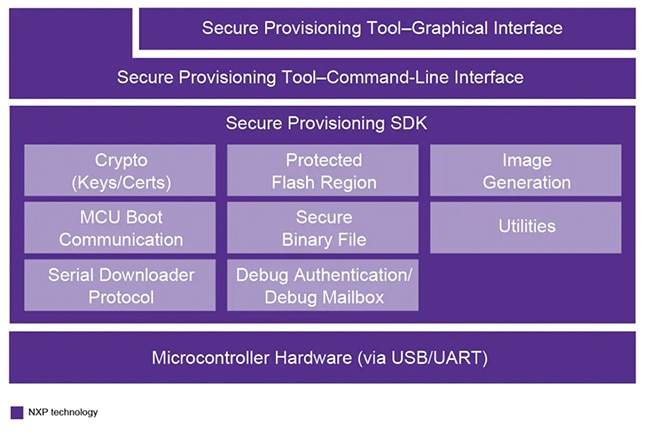

In einigen Fällen können Entwickler die Entwicklungsumgebungen der MCU-Hersteller nutzen, um diese Assets auf unterstützten MCUs zu erzeugen und bereitzustellen. Das „MCUXpresso Secure Provisioning Tool“ von NXP Semiconductors beispielsweise ermöglicht Entwicklern den Zugriff auf das Open-Source-Secure Provisioning Software Development Kit (SDK) des Unternehmens über eine grafische Oberfläche oder Befehlszeilenskripte (Abbildung 1).

Abbildung 1: Das „MCUXpresso Secure Provisioning Tool“ von NXP Semiconductors bietet Schnittstellen zu seinem Open-Source-Secure Provisioning-SDK. (Bildquelle: NXP Semiconductors)

Abbildung 1: Das „MCUXpresso Secure Provisioning Tool“ von NXP Semiconductors bietet Schnittstellen zu seinem Open-Source-Secure Provisioning-SDK. (Bildquelle: NXP Semiconductors)

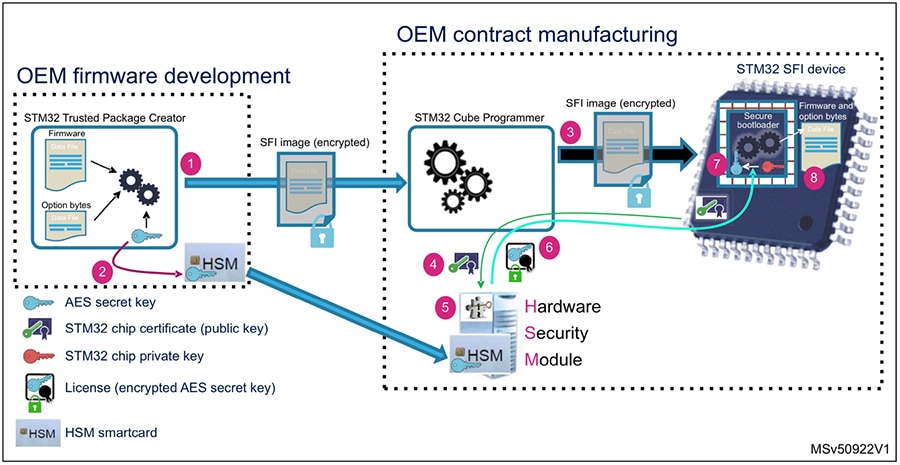

STMicroelectronics bietet eine Lösung an, die Entwicklern helfen soll, Code und Daten in Entwürfen zu schützen, die mit STM32-Prozessoren des Unternehmens erstellt wurden, wenn diese von Drittanbietern hergestellt werden. Hier erzeugen die Entwickler ein verschlüsseltes Image mit dem Software-Tool „STM32 Trusted Package Creator“ und speichern einen geheimen Schlüssel auf der HSM-Smartcard STM32HSM von STMicroelectronics. Nach Erhalt des verschlüsselten Images und der HSM-Chipkarte verwendet der Vertragshersteller den STM32-Cube-Programmierer, um Schlüssel und Firmware sicher auf STM32-Geräten wie x und y bereitzustellen, die SFI unterstützen (Abbildung 2).

Abbildung 2: Entwickler können die Software „STM32 Trusted Package Creator“ von STMicroelectronics und eine HSM-Smartcard STM32HSM verwenden, um sichere Assets sicher an Dritthersteller zu übertragen. (Bildquelle: STMicroelectronics)

Abbildung 2: Entwickler können die Software „STM32 Trusted Package Creator“ von STMicroelectronics und eine HSM-Smartcard STM32HSM verwenden, um sichere Assets sicher an Dritthersteller zu übertragen. (Bildquelle: STMicroelectronics)

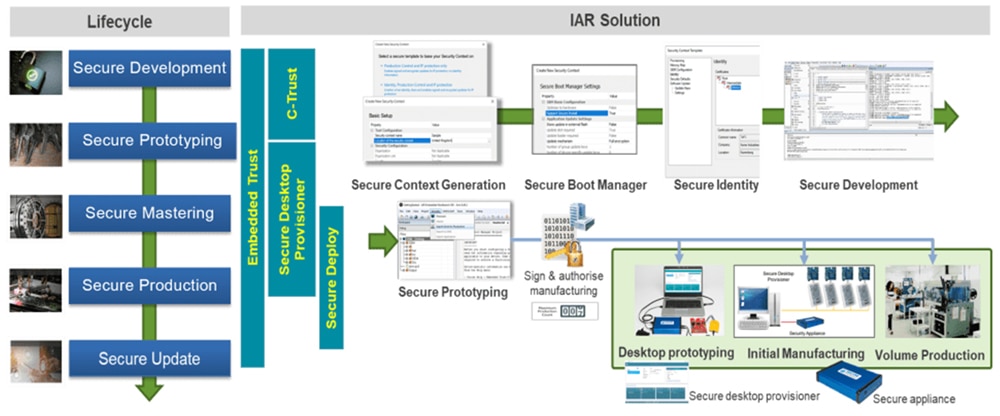

Für die Entwicklung mit anderen Geräten bietet IAR Systems den „Secure Desktop Provisioner“ an, der in die IAR Embedded Workbench integriert ist. Der „Secure Desktop Provisioner“ wurde zusammen mit der Geschäftseinheit „Secure Thingz“ entwickelt und ist Teil eines Entwicklungsflusses, der von der sicheren Entwicklung über die Prototypenerstellung bis hin zur Produktion und späteren Updates reicht (Abbildung 3).

Abbildung 3: Der Entwicklungsfluss von IAR Systems ermöglicht die Bereitstellung von Entwicklungsschlüsseln und Firmware für Prototypen und den sicheren Transfer von Assets in die Fertigung, wo die Entwicklungsschlüssel durch Produktionsschlüssel ersetzt werden. (Bildquelle: Renesas)

Abbildung 3: Der Entwicklungsfluss von IAR Systems ermöglicht die Bereitstellung von Entwicklungsschlüsseln und Firmware für Prototypen und den sicheren Transfer von Assets in die Fertigung, wo die Entwicklungsschlüssel durch Produktionsschlüssel ersetzt werden. (Bildquelle: Renesas)

Bei der Arbeit in der IAR Embedded Workbench verwenden die Entwickler das Software-Tool „Secure Desktop Provisioner“, um Schlüssel und Firmware während der ersten Prototyping-Phasen bereitzustellen. Wenn das Design für die Erstfertigung und die Serienproduktion bereit ist, werden die Firmware-Assets an die Fertigungspartner übertragen und die Entwicklungsschlüssel durch sichere Produktionsschlüssel ersetzt, die über eine sichere Anwendung bereitgestellt werden.

Fazit

Um sichere vernetzte Systeme wie IoT-Geräte zu implementieren, müssen Entwickler nicht nur die Vorteile spezieller Sicherheitschips und -prozessoren nutzen, sondern auch die zugrunde liegenden geheimen Schlüssel und vertrauenswürdige Firmware schützen. Glücklicherweise gibt es eine Reihe von Lösungen zum Schutz dieser Ressourcen während der entscheidenden Bereitstellungsphase der Produktion.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum