Die Konsolidierung der Arbeitslast ist eine gute Sache, nicht wahr?

Die Konsolidierung der Arbeitslast ist eine großartige Idee: Mit weniger mehr tun, um die Kosten zu senken und die Funktionalität zu erhöhen. Zwei der primären Triebkräfte für die Konsolidierung der Arbeitslast sind künstliche Intelligenz (KI) und maschinelles Lernen (ML). KI und ML können beide in der Cloud implementiert werden, aber für viele Anwendungen ist dies aufgrund der Cloud-Latenzzeit nicht sinnvoll. Die Lösung besteht darin, KI und ML an den Netzwerkrand zu verlegen.

Wie zu erwarten ist, bringt diese Aktion eine Reihe von Problemen mit sich, die es zu berücksichtigen gilt. Konsolidierung der Arbeitslast und Sicherheit für KI und ML untersucht, wie sich die Sicherheit mit der Konsolidierung der Arbeitslast verändert. Mit den Fortschritten bei neuen Prozessoren und einem höheren Integrationsniveau stehen sicherlich mehr Verarbeitungsressourcen am Netzwerkrand zur Verfügung als je zuvor. Die Serie S32V2 von NXP beispielsweise ermöglicht die Implementierung neuer Ebenen der Echtzeit-Bildverarbeitung und der Verarbeitung neuronaler Netzwerke in einer Vielzahl von Anwendungen.

Ein wichtiger Aspekt, der berücksichtigt werden muss, ist, dass Sie, wenn Sie die Verarbeitung an den Netzwerkrand verlegen, auch Ihre IP dorthin bringen. Niemand will den Interpolationsalgorithmus in Ihrem Temperatursensor stehlen. Aber KI und ML sind aufstrebende Industrien. Diese Technologie ist noch im Entstehungsprozess begriffen, und ehrlich gesagt, ist sie äußerst kompliziert. Es gibt immer noch viel Raum für Innovationen, und die Unternehmen unterscheiden sich von ihren Konkurrenten durch die Art und Weise, wie sie Daten verarbeiten und ihre eigenen komplexen Algorithmen implementieren. Wenn diese Technologien sich weiterentwickeln, werden sie irgendwann als Standardbibliotheken verfügbar sein, ähnlich wie Grafikbibliotheken, digitale Signalverarbeitung, Spracherkennung und tausende anderer Technologien.

Aber so weit sind wir noch nicht, und wenn Ihr geistiges Eigentum am Netzwerkrand liegt, ist sie verwundbar. Sie kann von Ihren Konkurrenten gestohlen werden, wenn Sie sie nicht schützen. Je wertvoller also das geistige Eigentum, das Sie an den Netzwerkrand bringen, desto wichtiger ist es, es zu schützen. Sie können es nicht einfach im Flash-Speicher speichern, denn es ist nicht so schwer, Ihren Code vom Speicherbus zu lesen. Der Code muss verschlüsselt werden, und Ihre kryptografischen Schlüssel müssen so gespeichert werden, dass sie nicht aus dem Mikroprozessor ausgelesen werden können.

Aber selbst das reicht nicht aus. Es gibt immer noch die Schwachstelle des Prozessors selbst. Wenn ein Hacker neuen Code hochladen kann, entweder als Update oder über einen Debug-Port, kann ein einfaches Programm, das Ihre Firmware überschreibt, die kryptographische Engine des Prozessors verwenden, um Ihren Code zu entschlüsseln und über einen I2C-Port herauszuführen.

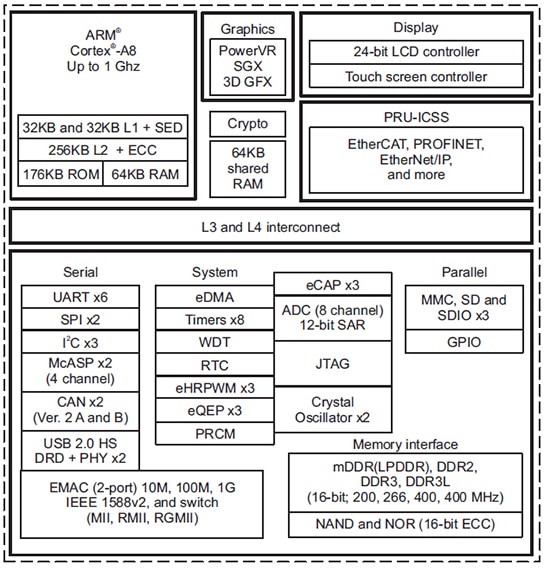

Um IP zu schützen, muss der Prozessor selbst sicher sein. Dies beginnt mit Technologien wie dem sicheren Booten. Betrachten Sie die Sitara-Serie von Texas Instruments (Abbildung 1). Diese eingebetteten Prozessoren stellen einen Vertrauensanker her, indem sie die Integrität der Boot-Firmware verifizieren, bevor der Prozessor mit der Ausführung von Code beginnt. Sobald die Anwendung eingerichtet ist, kann sie sicher geladen und ausgeführt werden, wobei sie auf diesem Vertrauensanker aufbaut.

Abbildung 1: Funktionsblockschaltbild der Sitara-Mikroprozessoren AM335x von Texas Instruments. (Bildquelle: Texas Instruments)

Abbildung 1: Funktionsblockschaltbild der Sitara-Mikroprozessoren AM335x von Texas Instruments. (Bildquelle: Texas Instruments)

Die Konsolidierung der Arbeitslast am Netzwerkrand ermöglicht es den Systemen, mehr Arbeit lokal zu erledigen und durch den Echtzeit-Zugriff auf Daten eine größere Funktionalität zu erreichen. Gleichzeitig müssen die Systeme auch mehr Sicherheit bieten, um das geistige Eigentum zu schützen, das andernfalls jetzt offengelegt würde. Mit den heutigen eingebetteten Prozessoren und ihren integrierten Sicherheitsfunktionen kann die IP gesichert werden. Also ja, die Konsolidierung der Arbeitslast ist eine gute Sache.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum