Maximierung von KI und ML durch Workload-Konsolidierung und Sicherheit

Zur Verfügung gestellt von Nordamerikanische Fachredakteure von DigiKey

2020-01-27

Die durch das Internet der Dinge (IoT) ermöglichte zunehmende Konnektivität gestattet Entwicklern die Konsolidierung von Workloads entweder lokal oder in der Cloud. Hierdurch kann in zahlreichen komplexen Systemen mit weniger mehr erreicht und erweiterte Funktionen wie künstliche Intelligenz (KI) und maschinelles Lernen (ML) an den Netzwerkrand verlagert werden.

Viele eingebettete, industrielle, automobilelektronische und medizintechnische Anwendungen können von KI und ML profitieren. Industrielle Systeme etwa können Bildverarbeitung, neuronale Netze und weitere komplexe Algorithmen nutzen, um die Produktion zu verbessern und die Effizienz zu steigern. Hierfür müssen diese Systeme in der Lage sein, große Datenmengen in Echtzeit zu bearbeiten.

Bestimmte Anwendungen bieten den Luxus, eine Verbindung zur Cloud herstellen zu können, um auf enorme Verarbeitungsressourcen zuzugreifen. So können beispielsweise industrielle Systeme Leistungsdaten zur späteren Verarbeitung an die Cloud senden, um zu bewerten, ob Maschinen wie erwartet funktionieren. Wenn in den Daten Unstimmigkeiten festgestellt werden, kann entweder manuell oder durch die Anpassung von Algorithmen eingegriffen werden, um die Leistung zu verbessern und Wartungsarbeiten dadurch zurückzustellen.

Für viele Anwendungen ist die Latenz beim Zugriff auf die Cloud jedoch nicht tolerierbar. Autonome Fahrzeuge etwa müssen Videodaten rasch verarbeiten, um in Echtzeit Fahrentscheidungen zu treffen, die Auswirkungen auf die Sicherheit der Fahrzeuginsassen haben können. Auf ähnliche Weise müssen industrielle Systeme, in denen Bildverarbeitung zum Einsatz kommt, so auf diese Daten reagieren können, dass die Fertigungslinie nicht erheblich verlangsamt wird.

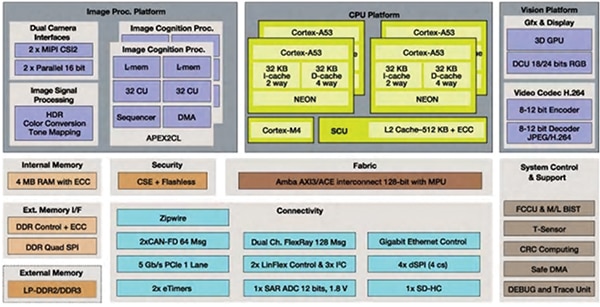

Abbildung 1: Prozessoren wie der NXP S32V234 bieten für zahlreiche Anwendungen völlig neue Möglichkeiten sowohl bei der Echtzeit-Bildverarbeitung als auch bei neuronalen Netzwerken, indem sie mehrere Prozessoren auf demselben Chip vereinen. Der S32V234 kombiniert einen Bildsignalprozessor (ISP) mit einem 3D-Grafikprozessor (GPU) und zwei APEX-2-Bildbeschleunigern. (Bildquelle: NXP)

Abbildung 1: Prozessoren wie der NXP S32V234 bieten für zahlreiche Anwendungen völlig neue Möglichkeiten sowohl bei der Echtzeit-Bildverarbeitung als auch bei neuronalen Netzwerken, indem sie mehrere Prozessoren auf demselben Chip vereinen. Der S32V234 kombiniert einen Bildsignalprozessor (ISP) mit einem 3D-Grafikprozessor (GPU) und zwei APEX-2-Bildbeschleunigern. (Bildquelle: NXP)

Prozessoren wie die aus der Serie S32V2 von NXP bieten für zahlreiche Anwendungen völlig neue Möglichkeiten sowohl bei der Echtzeit-Bildverarbeitung als auch bei neuronalen Netzwerken. Der S32V234 beispielsweise kombiniert einen Bildsignalprozessor (ISP) mit einem 3D-Grafikprozessor (GPU) und zwei APEX-2-Bildbeschleunigern (siehe Abbildung 1). Die MPU bietet für die Automobilelektronik geeignete Zuverlässigkeit sowie wichtige Sicherheitsfunktionen, die für moderne Fahrerassistenzsysteme (ADAS) unerlässlich sind. Des Weiteren integriert er hardwarebasierte Sicherheit und Verschlüsselungsfunktionen, damit die Datenintegrität gewährleistet ist und die Systeme vor Hackern geschützt sind.

Sicherheit am Netzwerkrand

Die lokale Konsolidierung von Verarbeitungsressourcen und die Verlagerung von KI- und ML-Funktionalität an den Netzwerkrand (auch als „Edge“ bezeichnet) bringen einige Nachteile mit sich. Zu diesen zählt insbesondere der Sicherheitsaspekt. Bei intelligenten Anwendungen gibt es drei Sicherheitsaspekte, die von den Entwicklern berücksichtigt werden müssen: Gewährleistung der Datenintegrität, Datenschutz und Schutz von geistigem Eigentum.

Schutz der Datenintegrität: Das Modifizieren von Systemcode stellt nicht die einzige Möglichkeit dar, um ein System zu kapern. Intelligente Systeme etwa treffen Entscheidungen auf der Basis von Echtzeitdaten. Falls die für diese Entscheidungen herangezogenen Daten modifiziert werden können, kann das System kontrolliert werden. Betrachten wir einen Industriemotor mit vorbeugender Wartung. Wenn die Daten besagen, dass die Belastung des Motors zu hoch ist, kann ein Algorithmus den Betrieb dahingehend anpassen, dass der Motor entlastet und seine Lebensdauer verlängert wird. Aber auch das Gegenteil ist möglich. Ein Hacker, der die eingehenden Motordaten modifiziert, kann einen Algorithmus überlisten und dazu bringen, den Betrieb des Motors so anzupassen, dass der Motor überlastet wird, was zu einem Ausfall oder zur Beschädigung des Systems führen kann. Stellen Sie sich vor, es handelt sich bei dieser Maschine um ein medizinisches Gerät, das gehackt wird, um Patienten fälschlicherweise als gesund zu diagnostizieren. Ebenso geht von den Benutzern eine Gefahr für die Systeme aus. Es könnte beispielsweise vorkommen, dass eine Person oder ein Unternehmen den Verbrauchszähler hackt, um den Stromverbrauch zu „senken“ und dadurch Geld zu sparen.

Datenschutz: Obwohl es sich beim Datenschutz um ein durchaus kontroverses Thema handelt, kann die Vernachlässigung des Datenschutzes aufgrund von Gesetzen wie dem Health Insurance Portability and Accountability Act (HIPAA) und der General Data Protection Regulation (GDPR) immer höhere Strafen nach sich ziehen. Nehmen wir irgendeine IoT-Anwendung, die Daten zu einem Benutzer sammelt, insbesondere medizintechnische Geräte. Falls es nun zu einem unrechtmäßigen Zugriff auf diese Benutzerinformationen kommt, kann dies für ein Unternehmen enorme Bußgelder zur Folge haben.

Schutz des geistigen Eigentums: Durch die Verfügbarkeit von Echtzeitdaten und kostengünstigen Verarbeitungsressourcen am Netzwerkrand bieten sich Unternehmen einzigartige Möglichkeiten, ihre Produkte durch KI und ML mit einem Mehrwert zu versehen. Da ein Unternehmen den Großteil seiner Entwicklungsbemühungen hierauf fokussieren wird, werden sich mehr wichtige Vermögenswerte eines Unternehmens in seinem geistigen Eigentum befinden.

Dieses geistige Eigentum ist es, was viele Unternehmen von der Konkurrenz unterscheidet, insbesondere von den Trittbrettfahrern, die auf Märkte drängen, die erst kürzlich durch Innovation eröffnet wurden. Wenn dieses geistige Eigentum leicht zugänglich ist und beispielsweise aus dem Speicher eines Prozessors kopiert werden kann, müssen OEMs mit ansehen, wie andere Unternehmen von den Investitionen in ihr geistiges Eigentum profitieren. Um das zu verhindern, müssen OEMs ihre Firmware und ihren Anwendungscode zuverlässig vor dem unbefugten Kopieren schützen.

Um diesen Risiken zu begegnen, sind Systeme mit Sicherheitsfunktionen erforderlich, die den Datenschutz, die Datenintegrität und den Schutz von geistigem Eigentum gewährleisten. Das bedeutet, dass IoT-basierte Systeme Daten und Code nicht nur bei der Übertragung über das Internet schützen müssen, sondern auch intern im Prozessor.

Diese Sicherheitsvorkehrungen müssen in die Hardware implementiert werden. Man benötigt also nicht nur Verschlüsselungsalgorithmen, sondern auch Mechanismen, die verhindern, dass Daten und Code überhaupt erst gefährdet werden. Stellen Sie sich Code vor, der sich in einem externen Flash-Speicher befindet und von dort in einen Prozessor geladen wird. Um ihn zu schützen, muss der Code im Flash verschlüsselt werden, da ein Hacker den Code ansonsten über den Speicherbus lesen könnte, wenn er in den Prozessor geladen wird. Die Firmware des Prozessors muss ebenfalls geschützt werden. Ist die Firmware nicht geschützt, könnte ein Hacker gefährlichen Code in den Prozessor laden, der dann den im Flash gespeicherten Code lesen und entschlüsseln könnte.

Abbildung 2: Bei den Prozessoren der Serie Sitara von Texas Instruments handelt es sich um leistungsstarke Prozessoren, die sämtliche Sicherheitsfunktionen zum Aufbau sicherer Systeme unterstützen. (Bildquelle: Texas Instruments)

Abbildung 2: Bei den Prozessoren der Serie Sitara von Texas Instruments handelt es sich um leistungsstarke Prozessoren, die sämtliche Sicherheitsfunktionen zum Aufbau sicherer Systeme unterstützen. (Bildquelle: Texas Instruments)

Die Prozessoren der Serie Sitara von Texas Instruments sind ein ausgezeichnetes Beispiel für einen leistungsstarken Embedded-Prozessor, der die zum Aufbau sicherer Systeme erforderlichen Sicherheitsfunktionen unterstützt (siehe Abbildung 2). Mit den Familien AM335x, AM4x, AM5x und AM6x können Entwickler robuste Anwendungen für Industrie 4.0 mit mehr Leistung und besserer Konnektivität erstellen.

Die Sicherheitsfunktionen der Sitara-Prozessoren umfassen sicheres Booten, die Grundlage für einen sicheren Prozessor. Das sichere Booten sorgt für einen Vertrauensanker für das System, indem die Integrität der Boot-Firmware verifiziert wird. Ausgehend von diesem bekannten und vertrauenswürdigen Anker kann das restliche System mithilfe von Standardverschlüsselungstechnologien, wie beispielsweise AES- und 3DES-Verschlüsselung, aufgebaut werden. Zusätzlich kann Code in verschlüsselter Form in einem externen Flash gespeichert werden, wodurch die Integrität des Codes gewährleistet wird und geistiges Eigentum vor Diebstahl geschützt ist. Mit einer sicheren Codebasis können OEMs sowohl die Integrität als auch den Schutz von Daten im System gewährleisten.

Die Workload-Konsolidierung am Netzwerkrand ermöglicht Systemen die Implementierung von künstlicher Intelligenz und maschinellem Lernen, um die Produktivität und Effizienz von Systemen in allen Anwendungsbereichen zu steigern. Moderne integrierte Prozessoren, beispielsweise der S32V2, bieten leistungsstarke Funktionen auf einem einzelnen Chip, wodurch gänzlich neuartige Anwendungen möglich werden. Darüber hinaus können OEMs neue innovative Funktionen anbieten, die auf dem Zugriff auf Echtzeitdaten basieren.

Mit der zunehmenden Verlagerung der Datenverarbeitung an den Netzwerkrand nehmen jedoch auch die Sicherheitsbedenken zu. Um die Datenintegrität, den Datenschutz und den Schutz des geistigen Eigentums zu gewährleisten, müssen Prozessoren fortschrittliche Sicherheitsfunktionen bieten. Embedded-Prozessoren wie die der Serie Sitara bieten Sicherheitsfunktionen, wie etwa sicheres Booten sowie hardwarebasierte Verschlüsselung, um OEMs die Entwicklung wirklich sicherer Systeme zu ermöglichen. Auf diese Weise können OEMs Sicherheitsrisiken minimieren und mögliche Verluste für Endbenutzer verringern.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.