Bieten alle Cloud-Anbieter dasselbe Sicherheitsniveau?

Cloud-Computing bringt viele spezifische Sicherheitsrisiken und Herausforderungen mit sich. Die Anbieter von Cloud-Diensten betrachten Cloud-Sicherheitsrisiken als gemeinsame Verantwortung, wobei der Anbieter der Cloud-Dienste für die Sicherheit der Cloud selbst und die Kunden für den Schutz ihrer Daten vor Sicherheitsbedrohungen und für die Zugangskontrolle zuständig sind. Tatsächlich stehen die meisten Sicherheitsbedrohungen beim Cloud-Computing in Zusammenhang mit der Datensicherheit und können auf die Daten zurückgeführt werden, die Kunden in der Cloud ablegen.

Rechenleistung und Speicherplatz für öffentliche Clouds wird in der Regel gemietet, und die Benutzer sind nur einige der vielen „Mieter“. Bei öffentlichen Clouds gehören die gesamte Hardware, Software und Infrastruktur dem Anbieter, und Speicherplatz, Hardware und Netzwerkgeräte werden mit anderen Benutzern gemeinsam genutzt. Die Vorteile sind geringere Kosten, Skalierbarkeit, Zuverlässigkeit und das Entfallen der aufwendigen und kostspieligen Wartung.

Private Clouds werden ausschließlich von einzelnen Unternehmen oder Behörden genutzt. Dienste und Infrastruktur werden in einem privaten Netzwerk mithilfe von dedizierter Hardware und Software unterhalten. Private Clouds bieten eine größere Flexibilität, einen höheren Grad von Sicherheit und eine hohe Skalierbarkeit.

Hybride Clouds bestehen aus zwei oder mehr miteinander verbundenen öffentlichen oder privaten Clouds. In diesem Fall wird die öffentliche Cloud für hohes Datenvolumen und geringere Sicherheitsanforderungen und die private Cloud für sensible oder geschäftskritische Vorgänge genutzt. Hybride Clouds bieten die beste Kontrolle, die größte Flexibilität, und sie sind kosteneffizient, da nur dann für zusätzliche Rechenleistung gezahlt wird, wenn diese benötigt wird.

Unternehmen senden Ihre Informationen zu einer Cloud-Infrastruktur, über die sie keine Kontrolle haben, und die Daten sind während der Übertragung anfällig gegen Angriffe. In öffentlichen Clouds mit vielen Benutzern haben Geräte potenziell Zugang zu diesen Daten. Nach Schätzungen des Forschungsunternehmens ESG gestatten aus der großen Zahl von Benutzern 40 % der Organisationen ihren Geschäftspartnern den Zugriff auf sensible Cloud-Daten, während mehr als 80 % die Sicherheit von Daten vor Ort gegenüber denen in der Cloud priorisieren.

Bestimmte Dienste werden von den Anbietern von Cloud-Diensten hervorragend erbracht:

- Sie verbessern die Überwachung und Nachverfolgung von Angriffen, bieten Signatur- und Firewall-Updates in Echtzeit und blockieren unsicheren Datenverkehr.

- Sie bieten rund um die Uhr Live-Tracking und Sicherheit von Websites durch Support und Verschlüsselung.

- Sie erhöhen die Zugriffsgeschwindigkeit auf Websites.

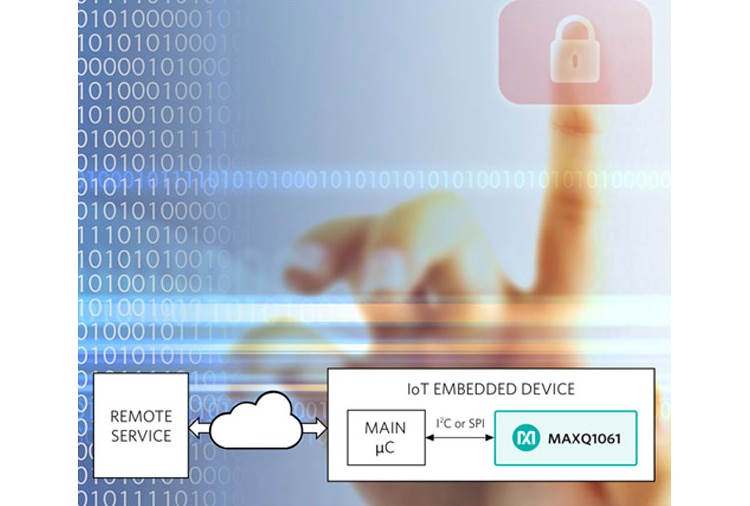

Allerdings bringt jeder Cloud-Dienst Herausforderungen und Risiken bezüglich der Datensicherheit mit sich. Um dem zu begegnen, können z. B. verschiedene Cloud-Sicherheitstechnologien implementiert werden:

- Zuweisung von Richtlinien, die festlegen, welche Daten in der Cloud gespeichert werden dürfen, Quarantäne oder Entfernen von sensiblen Daten, die sich in der Cloud befinden, sowie Schulung von Benutzern, wenn diese Fehler begehen und gegen eine der Richtlinien verstoßen.

- Die innerhalb eines Cloud-Diensts zur Verfügung stehende Verschlüsselung schützt Ihre Daten vor einem Zugriff von außen, jedoch hat der Anbieter des Cloud-Diensts Zugriff auf Ihre Verschlüsselungscodes. Verschlüsseln Sie Ihre Daten mit Ihrem eigenen Schlüssel, so haben Sie eine vollständige Zugriffskontrolle.

- Beschränken Sie die gemeinsame Nutzung der Daten. Kontrollieren Sie z. B. die Informationen, die über Links extern geteilt werden dürfen.

- Cloud-Dienste ermöglichen den Zugriff von überall über eine Internetverbindung, aber der Zugriff von nicht verwalteten Geräten wie Mobiltelefonen ist problematisch. Verhindern Sie den Download auf nicht verwaltete Geräte durch Überprüfung der Gerätesicherheit.

- Wenden Sie Anti-Malware-Technologien auf das Betriebssystem und das virtuelle Netzwerk an, um Ihre Infrastruktur zu schützen.

- Der Einsatz von Drittanbieter-Tools bietet Unternehmen zusätzliche Sicherheit. Bei einer zusätzlichen Verschlüsselung sollten die Daten sicher sein, auch wenn der Cloud-Anbieter gehackt wird.

Neben der Implementierung von Sicherheitstechniken gibt es zusätzliche Produkte zur Erhöhung der Sicherheit. Das Board „MIKROE-2829 - Secure 4 Click“ von MikroElectronika verfügt z. B. über die CryptoAuthentication-Technologie des ATECC608A von Microchip. In einem EEPROM-Array werden bis zu 16 Schlüssel, Zertifikate, Verbrauchsprotokolle, Sicherheitskonfigurationen und weitere Arten von zu schützenden Daten gespeichert. Der auf dem Click-Board befindliche ATECC608A bietet eine I2C-Schnittstelle mit einem flexiblen Befehlssatz, der sich für verschiedene Sicherheitsanwendungen eignet, darunter für Netzwerk/IoT-Knoten-Endpunktsicherheit, Secure Boot, Small Message Encryption, Schlüsselgenerierung für den Software-Download, Ökosystem-Steuerung und Fälschungssicherheit.

Abbildung 1: Das Board „MIKROE-2829 Secure 4 Click“ beschleunigt Berechnungen gegenüber Konkurrenzprodukten um das Zehn- bis Tausendfache. (Bildquelle: MikroElectronika)

Abbildung 1: Das Board „MIKROE-2829 Secure 4 Click“ beschleunigt Berechnungen gegenüber Konkurrenzprodukten um das Zehn- bis Tausendfache. (Bildquelle: MikroElectronika)

Diese asymmetrischen kryptografischen Operationen werden durch die ATECC608A-Hardware beschleunigt und können 10 bis 1000 Mal schneller als mit Software auf Standard-Mikroprozessoren ausgeführt werden. Dies vermeidet das Risiko der Offenlegung von Schlüsseln, die bei Standard-Mikroprozessoren auftreten kann. Außerdem verbraucht die Komponente sehr wenig Storm, insbesondere im Schlafmodus.

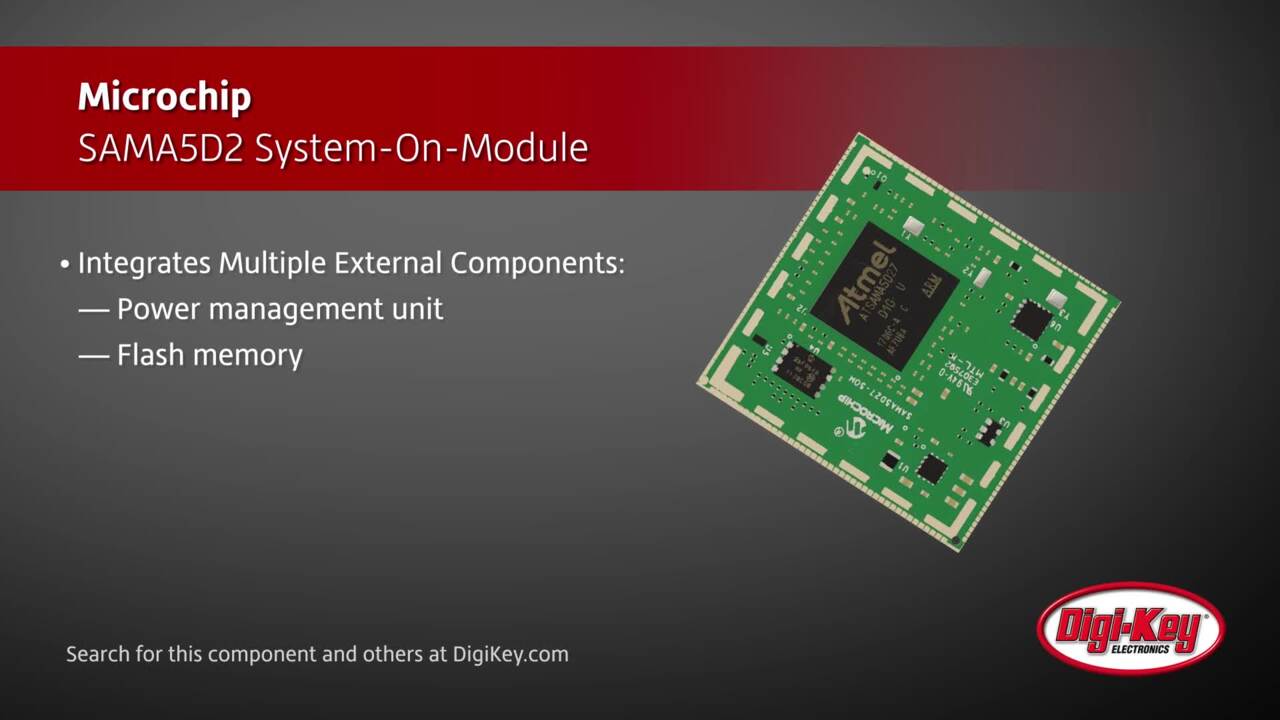

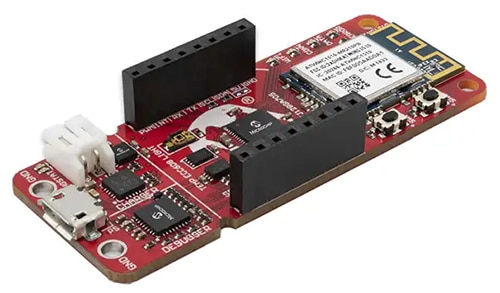

Ein weiteres Board, das PIC-IoT WG von Microchip kombiniert die leistungsstarke MCU PIC24FJ128GA705, einen CryptoAuthentication-Sicherheitselement-IC ATECC608A und den voll zertifizierten WiFi-Netzwerk-Controller ATWINC1510 auf einfache und effektive Weise und verbindet so eine Embedded-Anwendung mit dem Google Cloud IoT Core.

Abbildung 2: Das Entwicklungsboard PIC-I0T von Microchip ermöglicht eine einfache Verbindung von Embedded-Anwendungen mit dem Google Cloud IoT Core.

Abbildung 2: Das Entwicklungsboard PIC-I0T von Microchip ermöglicht eine einfache Verbindung von Embedded-Anwendungen mit dem Google Cloud IoT Core.

Auf der MCU ist Firmware vorinstalliert, die das schnelle Herstellen von Verbindungen ermöglicht und mithilfe der On-Board-Temperatur und -Lichtsensoren Daten zur Google Cloud-Plattform sendet. Mithilfe der freien Software-Bibliotheken im MPLAB Code Configurator (MCC) kann einfach Programmcode generiert werden.

Zusammengefasst gibt es viele Arten von Anbietern von Cloud-Diensten. Einige wie Google Cloud benötigen zusätzliche KI-Fähigkeiten zur Erhöhung der Sicherheit. Alle bieten eine sichere Infrastruktur. Die Bedrohungen sind in erster Linie ein Problem der Benutzer, die festlegen, wer die Kontrolle über die Daten hat. Cloud-Computing bringt immer Sicherheitsherausforderungen mit sich, denen sich die Benutzer stellen müssen.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum