Was ist in Sachen Sicherheit ausreichend?

Zur Verfügung gestellt von Nordamerikanische Fachredakteure von DigiKey

2020-01-20

Ob die Sicherheit ausreichend ist, hängt in der Realität davon ab, was geschützt wird, wie groß die Wahrscheinlichkeit von Angriffen ist und welche Ressourcen des Unternehmens versuchen, ihre Vermögenswerte zu schützen. In Unternehmen hat sich nur ganz langsam ein Bewusstsein für Sicherheitsbedrohungen entwickelt. Das Internet der Dinge nimmt zusehends an Fahrt auf, und der praktische Nutzen von IoT-Geräten nimmt dramatisch zu. Aber damit steigt leider auch die Wahrscheinlichkeit, dass sie zum Ziel von Angriffen werden. Die Gefahr, dass jemand Ihr Auto, Ihr Haus oder irgendeines Ihrer Online-Geräte angreift, ist damit ziemlich real.

Bis zu einem gewissen Grad kann Technologie uns bereits jetzt vor diesen Gefahren schützen. Die Frage ist nur, ob sie dieses Versprechen auch in Zukunft erfüllen kann. Wer davon ausgeht, dass eine „ausreichende“ Datensicherheit zum Beispiel auf dem Gebiet des Cloud Computing ausreicht, wo die Bedrohungen der öffentlichen Cloud mit der Anzahl der Nutzer von Cloud-Diensten zunehmen, unterliegt wahrscheinlich einem großen Irrtum.

Was bedeutet „ausreichend“?

In einer Zeit, in der immer mehr Sicherheitsangriffe auf große Unternehmen bekannt werden, obwohl diese erhebliche Mittel für ihren Schutz ausgeben, sind auch kleinere Unternehmen äußerst verletzlich. Trotzdem sehen viele Unternehmen die Cybersicherheit noch nicht als notwendig an, um potenzielle Bedrohungen zu verringern. In fast allen Fällen von Sicherheitsverstößen waren „ausreichende“ Kontrollmechanismen im Einsatz und wurden die branchenüblichen gesetzlichen Anforderungen erfüllt.

Ziele und Kompromisse

Eine wichtige Frage lautet: „Was wollen Sie schützen?“ Letztlich hängen von der Antwort auf diese Frage Ihre Sicherheitsziele ab. Kompromisse haben mit Risikomanagement zu tun: Wie viel Sie ausgeben können und wie viel Sie ausgeben müssen, um das zu schützen, was Ihnen wichtig ist. Nicht vergessen: Wir reden hier von laufenden Ausgaben.

Ganz allgemein können Organisationen kaum mit den Bedrohungen Schritt halten. Und sie verstehen nicht, was eine Bedrohung darstellt. Beginnen Sie mit der Verfolgung von Ereignissen, kompromittierten Daten, Malware, der von den Mitarbeitern verwendeten Geräte und der bereits bestehenden Richtlinien zur Eingrenzung möglicher Schwachstellen. Was wird bereits eingesetzt, z. B. Firewalls, Mobilgeräte-Gateways, VPNs, Authentifizierungsmethoden und Verschlüsselung? Wie erfolgreich waren die Schutzmechanismen bisher, und kann ihr Erfolg quantifiziert werden? Falls bereits Angriffe erfolgt sind: Was ist dabei geschehen? Mit diesem Wissen über die Bedrohungen lassen sich Prioritäten festlegen und bestehende Schwachstellen richtig bewerten. Was ist unsicher, und wie schnell und gut können diese Unsicherheiten beseitigt werden?

Beim Auftreten eines Verstoßes müssen Ressourcen zugewiesen werden, um auf die Bedrohung zu reagieren, den Angriff zu stoppen und die Ergebnisse des Angriffs zu beseitigen. Die eigentliche Gefahr besteht für geistiges Eigentum, personenbezogene Daten, Finanzdaten und Geschäftsgeheimnisse – all das kann bei einem lediglich „ausreichenden“ Schutz verloren gehen.

Implementierung von Prävention und Schutz

Viele Schwachstellen können relativ einfach behoben werden. In einigen Fällen ist dazu eine spezielle Erkennungsmethode oder die Prävention des Zugriffs nötig, indem eine spezielle Technologie implementiert wird. In anderen Fällen können einige Schwachstellen abgeschwächt werden, indem Manipulationen verhindert werden oder indem eine Kette geschaffen wird, welche die Manipulation oder Veränderung von Informationen verhindert.

Die Implementierung von Präventionsmethoden könnte solche Technologien wie Gesichtserkennung und Verifizierung per Fingerabdruck umfassen. Zum Beispiel bietet Omron die HVC-P2-Gesichtserkennungsmodule an, die mit zwei verschiedenen Kameraaufsätzen verfügbar sind, einem für die Erkennung über lange Distanzen und einem für die Weitwinkelerkennung. Bei diesen Modulen kommt ein Bilderkennungsalgorithmus von Omron zum Einsatz, der menschliche Gesichter und Körper erkennen kann. Die Stärken des Algorithmus liegen in der Abschätzung von Geschlecht, Alter, Gesichtsausdruck und anderen Gesichtsmerkmalen.

Abbildung 1: Die Omron-Kameramodule ermöglichen eine Gesichtserkennung, mit der sogar spezielle Gesichtsmerkmale erkannt werden. (Bildquelle: Omron)

Abbildung 1: Die Omron-Kameramodule ermöglichen eine Gesichtserkennung, mit der sogar spezielle Gesichtsmerkmale erkannt werden. (Bildquelle: Omron)

Ein in das HVC-P2 eingebettete Ausrüstungsteil erkennt eine Person in seiner Nähe, ohne dass für die Person die Anwesenheit einer Kamera erkennbar ist. Mit dieser serienmäßig produzierten Kombination aus Mikrocontroller und Kamera können Entwickler Embedded-Systeme problemlos um eine Gesichtserkennung erweitern.

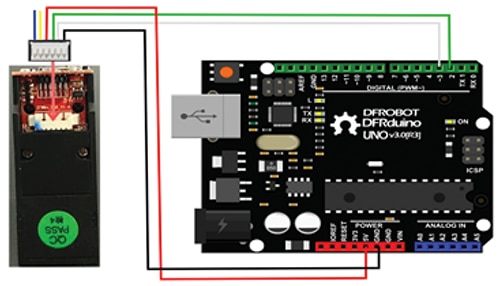

Eine weitere Lösung, das SEN0188 von DFRobot, ist ein eigenständiges Arduino-kompatibles Fingerabdruckmodul. Es verfügt über einen Hochgeschwindigkeits-DSP-Block und arbeitet mit MSP430-, AVR®-, PIC®-, STM32-, Arm®- und FPGA-Modulen zusammen. Es kann 1000 Fingerabdrücke speichern und unterstützt Fingerabdruckeingabe, intelligente Bildverarbeitung, Fingerabdruckvergleich und Suchmodus.

Abbildung 2: Das Fingerabdruckmodul SEN0188 von DFRobot bietet Vergleichs-, Bildverarbeitungs- und Suchfunktionen für Fingerabdrücke. (Bildquelle: DFRobot)

Abbildung 2: Das Fingerabdruckmodul SEN0188 von DFRobot bietet Vergleichs-, Bildverarbeitungs- und Suchfunktionen für Fingerabdrücke. (Bildquelle: DFRobot)

Im Bereich des Sicherheitsschutzes bietet das von Infineon angebotene Blockchain Security 2 GO Starter Kit eine schnelle und einfache Methode zur Integration von erstklassiger Sicherheit in ein Blockchain-Systemdesign. Es bietet eine Evaluierungsumgebung für unterschiedliche Blockchain-Technologien und enthält fünf einsatzbereite NFC-Karten, welche grundlegende Blockchain-Funktionalitäten wie z. B. sichere Erzeugung von Schlüsseln, Pin-Schutz und Signaturmethoden unterstützen.

Ganz einfach gesagt handelt es sich bei einer Blockchain um ein dezentrales digitales Buchführungssystem (Digital Ledger), das auf Blöcken basiert, wobei jeder Block kryptographisch mit dem jeweils vorigen Block verknüpft ist. Jede einzelne Transaktion ist dabei durch eine digitale Signatur geschützt. Das Blockchain Security 2GO Starter Kit bietet hardwarebasierte Schutzmechanismen zur sicheren Erzeugung und Speicherung privater Schlüssel.

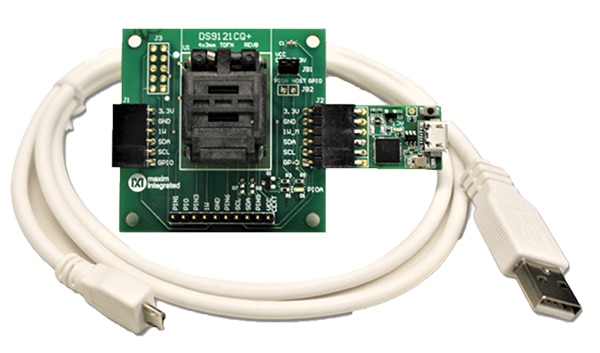

Das von Maxim angebotene Manipulationsschutz- und Sicherheitsschnittstellen-Evaluierungsboard DS28C40 enthält die nötige Hardware und Software zur Evaluierung des DS28C40-Sicherheitsauthentifikators. Das Gerät bietet eine Grundausstattung an kryptographischen Tools, die aus integrierten asymmetrischen und symmetrischen Funktionen abgeleitet sind. Zusätzlich zu den Sicherheitsservices, die durch die Hardware-Krypto-Engines bereitgestellt werden, enthält es einen FIPS/NIST-Generator für echte Zufallszahlen, einen einmalig programmierbaren Speicher für Benutzerdaten, Schlüssel und Zertifikate, einen konfigurierbaren GPIO sowie eine eindeutige 64-Bit-ROM-Identifikationsnummer.

Abbildung 3: Das Evaluierungsboard für den DS28C40-Sicherheitsauthentifikator von Maxim bietet Entwicklern eine Grundausstattung an kryptographischen Tools. (Bildquelle: Maxim Integrated)

Abbildung 3: Das Evaluierungsboard für den DS28C40-Sicherheitsauthentifikator von Maxim bietet Entwicklern eine Grundausstattung an kryptographischen Tools. (Bildquelle: Maxim Integrated)

Die DeepCover-Embedded-Sicherheit des DS28C40 schützt sensible Daten durch mehrere Ebenen erweiterter Sicherheitsvorkehrungen, die für eine starke sichere Schlüsselspeicherung sorgen. Zum Schutz vor Sicherheitsangriffen auf Geräteebene wurden invasive und nicht invasive Gegenmaßnahmen implementiert, einschließlich der aktiven Chip-Abschirmung, der verschlüsselten Schlüsselspeicherung und algorithmischer Verfahren. Zu den Anwendungsgebieten zählen die sichere Authentifizierung, Identifizierung und Kalibrierung von Fahrzeugteilen in der Automobiltechnik, der Kryptoschutz von IoT-Knoten, die sichere Authentifizierung von Zubehörteilen und Peripheriegeräten, das sichere Booten und Herunterladen von Firmware sowie die sichere Speicherung von kryptographischen Schlüsseln für einen Host-Controller.

Auf „ausreichend“ vertrauen

Eine „ausreichende“ Sicherheit bleibt immer ein bewegliches Ziel. Unter den meisten Umständen ist „ausreichend“ niemals wirklich ausreichend; der Markt entwickelt sich einfach zu schnell. Mit zunehmender Raffinesse von Systemen wie von Hackern läuft es bei „ausreichend“ darauf hinaus, welchen Kompromiss zwischen Aufwand und Nutzen ein Unternehmen bereit ist, zum Schutz seiner Vermögenswerte einzugehen.

Was auf jeden Fall erfolgreich umgesetzt werden kann, sind interne Schulungen des Personals, Richtlinien zum Schutz des Unternehmensnetzwerks, Authentifizierungs- und Verschlüsselungsverfahren in Kombination mit ausreichender Technologie, um zumindest für angemessenen Schutz zu sorgen. Glücklicherweise suchen Kriminelle immer nach den schwächsten Opfern. Deshalb kann „ausreichend“ bedeuten, Sicherheitsmaßnahmen zu implementieren, die ausreichen, um das Interesse von Ihnen zu anderen potenziellen Zielen abzulenken.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.